Metasploit er installeret i Kali. Før du starter Metasploit skal du sørge for at postgresql køre, du kan se om databasen køre med følgende kommando:

/etc/init.d/postgresql status

Hvis databasen ikke er aktiv, skal den startes, dette gøres ve at skrive følgende kommando:

service postgresql start

Jeg vil gerne have at databasen starter når Kali booter, skriv følgende kommando:

sudo systemctl enable postgresql

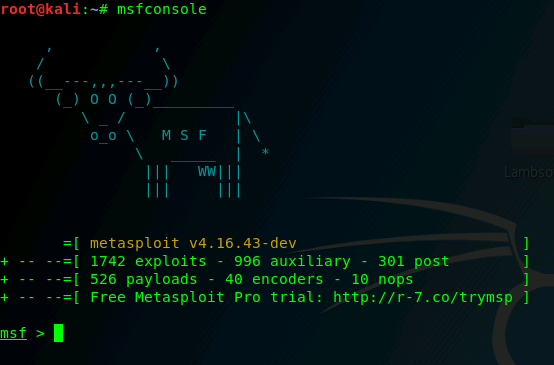

Start Metasploit ved at åbne en terminal, og skriv msfconsole

Brug af workspace

Når Metasploit er startet og skriver db_status, kan vi bekræfte, at Metasploit er tilsluttet databasen.

Workspace giver muligheden for at organisere, og gemme forskellige scanninger fra forskellige placeringer/netværk/subnet for eksempel.

Ved at skrive workspace vil vise den valgte workspace, som vil være default workspace når vi tilslutter til databasen, som er repræsenteret ved * ved siden af sit navn.

Oprette en workspace, skrives workspace –a lab1

Tilslutte en workspace, skrives workspace lab1

Slette en workspace, skrives workspace –d lab1

Ved at bruge –h giver kommandoernes andre muligheder.

Det næste der er brug for ar at kende de forskellige db_ kommandoer dr er tilgængelige at bruge. Skriv help og find ”Dabatbase Backend Commands”.

Import og scanning

Der er flere måder dette kan gøres, scanningen af en host eller netværk direkte fra konsollen, eller importer en file fra tideliger scanning. Brug db_import efterfølgende stien til hvor file er. Ved at bruge –h giver kommandoernes andre muligheder.

Du kan også lave scanningen direkte fra konsollen ved at bruge db_nmap –A 192.168.1.x. Resultatet vil blive gemt i databasen. Kommandoen virker på samme måde som hvis du bruger nmap.

Backup dine data

Eksporter scannings data fra Metasploit er meget simpelt. Brug db_export kommando al den indsamlet information vil blive gemt i en XML fil. Ved at bruge –h giver kommandoernes andre muligheder.

Database kommandoer

Hvordan kan vi bruge information i msfcosolle. Der er mage kommandoer tilgængelige til at søge efter forskellig information gemt i databasen. Hosts navne, adresser, opdaget services etc. Ved at bruge –h giver kommandoernes andre muligheder.

hosts: viser de hosts (computere) der er fundet ved scanning

Services: viser hvilke porte der er åbne og hvilken service der lytter på porten

creds: Viser hvilke legitimationsoplysninger i databasen

loot: Viser der er plyndret/stjålet i databasen

vulns: Viser alle sårbarheder i databasen

nots: Viser alle noter

Hi my family member! I want to say that this article is amazing, great written and come with almost all significant infos. I?¦d like to see more posts like this .

Hello with you, thank you for your praising words, it warms. Is there anything special you want to know about Metasploit?

Awesome issues here. I’m very glad to see your article.

Thank you so much and I’m having a look forward to contact you.

Will you kindly drop me a mail?

You are welcome to send me an e-mail, you can use contact in the menu.

terrific